Hochverfügbare Firewall mit OPNsense für Filialen mit schlechter Erreichbarkeit

Nicht jeder Kunde hat gut erreichbare Außenstellen. Oft sind die Räume nicht besetzt oder die Kollegen wenig kooperativ.

Dazu kommt miserables Internet, z. B. Router mit LTE, Carrier graded NAT und IP 4/6 Umsetzung.

Filialen haben oft kein von außen erreichbares Internet

Daher unsere Ziele

- Schelle Firewall mit Schutz der Anwender

- Spiegelung der SSDs mit ZFS

- Einfaches und schnelles VPN das ausgehend aufbaut

- Zweites VPN zum Dienstleister für Notfälle

- Zweite Internetverbindung gegen Ausfälle

- Zweite Hardware die bei Ausfall einspringt

- Administration und Monitoring vom Dienstleister über Hintertür VPN

Wir starten mit einer OPNsense Installation wie z. B. bei Thomas Krenn erklärt

https://www.thomas-krenn.com/de/wiki/OPNsense_installieren

Hardware sind wie hier sehr flexibel

Gute Erfahrungen hiermit gemacht

Bessere Hardware gibt natürlich bei Thomas-Krenn und Servershop24, bitte direkt bei uns anfragen

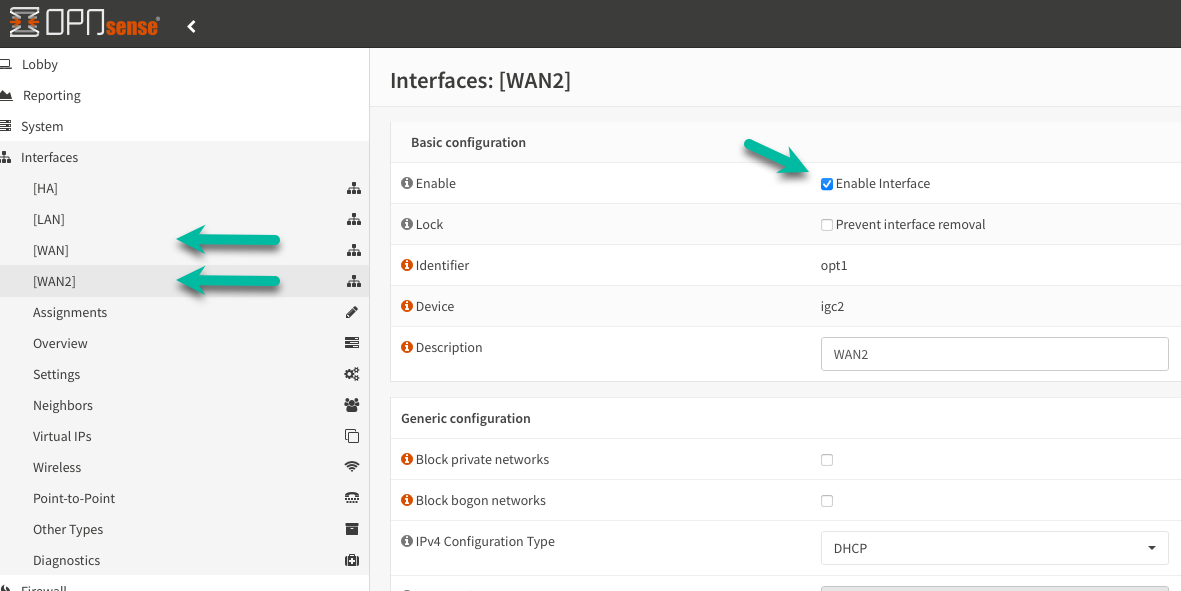

Wir werden zwei WAN Interface konfigurieren, am Beispiel der Installation mit DHCP auf WAN

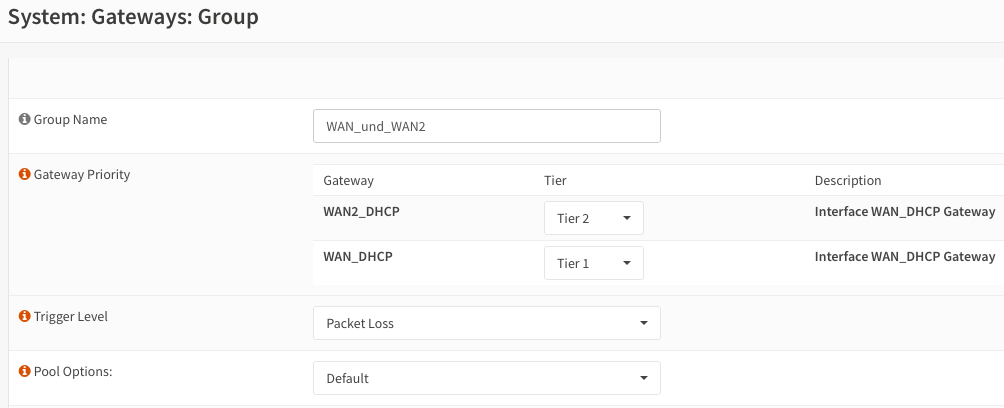

Für das ausgehende Surfen und VPN brauchen wir ein MultiWAN Setup. Grundlagen hier

https://docs.opnsense.org/manual/how-tos/multiwan.html

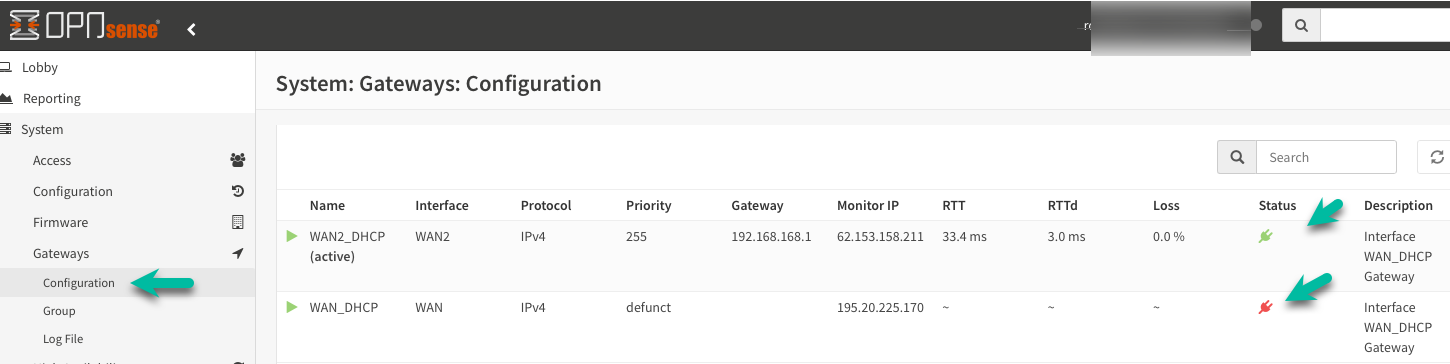

Endlich merken wir wenn z. B. von zwei LTE Routern einer offline ist

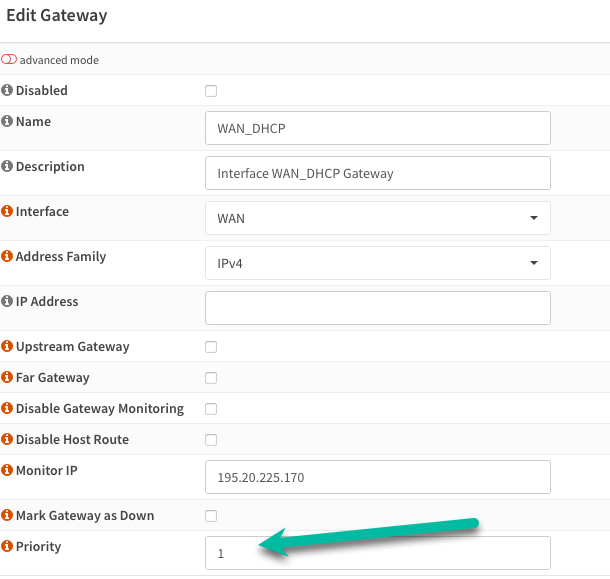

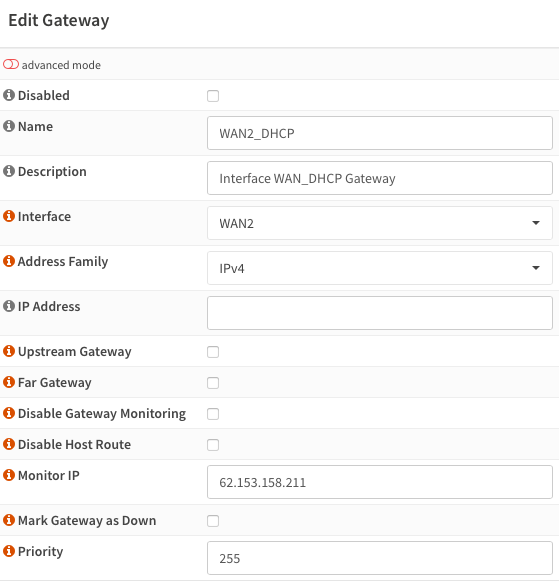

Wichtig: Monitoring IP darf nicht mit den lokalen DNS Servern übereinstimmen, da diese sonst falsch geroutet werden.

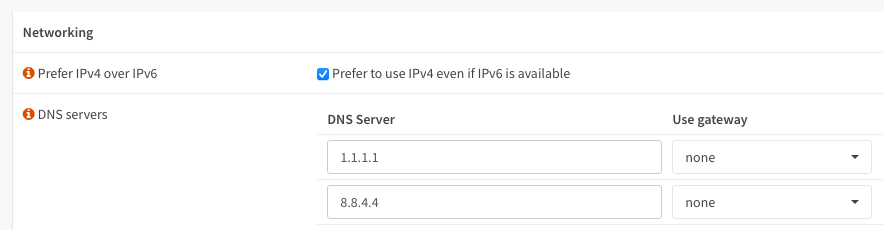

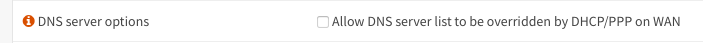

Wichtig: Bei DHCP Internet, nicht den Provider DNS übernehmen!

Gatways anpassen

Priorität eventuell nach Leistung der Leitungen oder Volumen setzen

Jetzt gehts um die Hochverfügbarkeit beider Maschinen, eine Anleitung findet sich hier

https://docs.opnsense.org/manual/hacarp.html#workflow

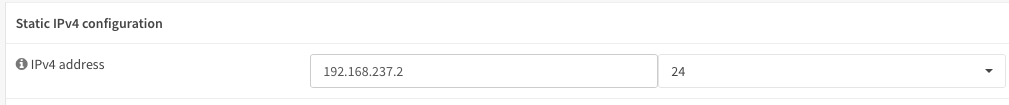

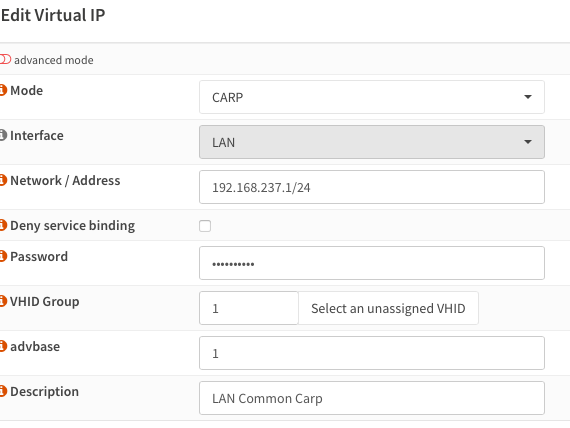

Damit die beiden Systeme für die Anwender immer erreichbar sind, nutzen wir CARP für eine gemeinsame IP.

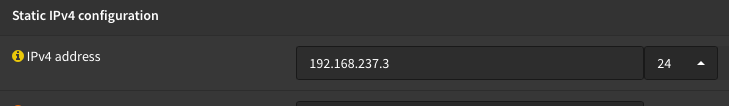

Jedes System erhält eine weitere LAN IP Adresse für Updates, Management, Monitoring, etc.

Firewall 1

Firewall 2 (Dunkles Theme hilft zum Unterscheiden)

Beide Firewalls

Folgende Einstellungen werden zwischen beiden Firewalls gesynct, diverse sind pro System individuell geregelt.

Dashboard, Users, Certificates, DHCP, Virtual IPs, Static Routes, Network Time, Cron, Tunables, Web GUI, SSH, alles mit Firewall, Aliase, NAT, ID, DNS, Wireguard

Nicht syncen werden wir OpenVPN, da diese Tunnel das verwalten aus fremden Netzen ermöglichen.